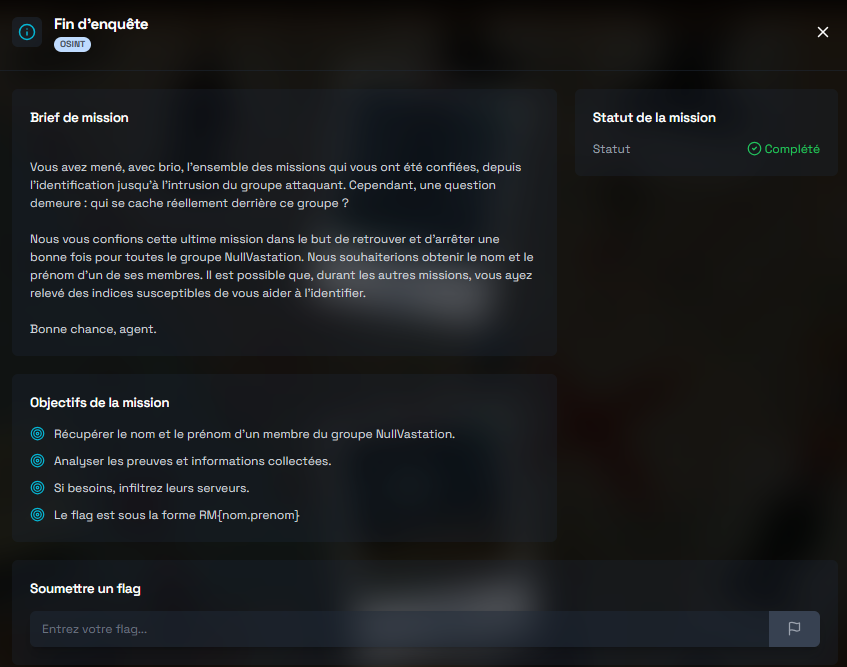

DGSE CTF - Mission 6 (OSINT)

🎯 Objectif

Pour ce dernier challenge nous devons retrouver le nom et le prénom d’un des membres du groupe NullVastation en nous servant des informations recueillies dans les autres missions. En sachant qu’il va falloir infiltrer leurs serveurs, les deux informations les plus pertinantes que l’on a sont :

- L’adresse IP du serveur dont l’attaquant récupère ses outils :

163.172.67.201:49999(cf. Mission 02 (SOC)) - Le nom d’utilisateur

operatoret la clé SSHLGSA5l1%YHngd&GbjxR4Orobtenue dans le coffre keypass de administrator après notre intrusion sur leur serveur (cf. Mission 04 (Pentest))

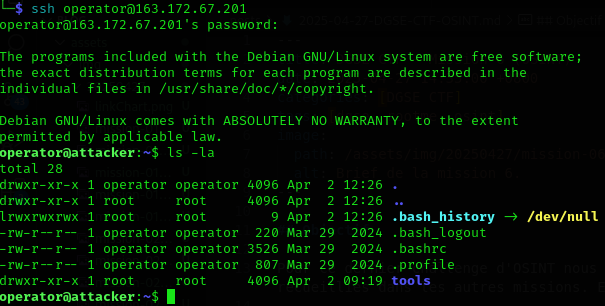

💣 Infiltration

On se connecte en SSH sur leur serveur :

Infiltration sur le serveur des attaquants

Infiltration sur le serveur des attaquants

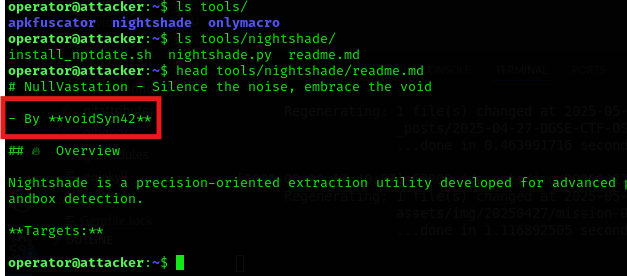

En fouillant dans leur outils, on remarque un readme.md dans lequel le pseudo voidSyn42 y a été inscrit !

Fouille des outils des attaquants

Fouille des outils des attaquants

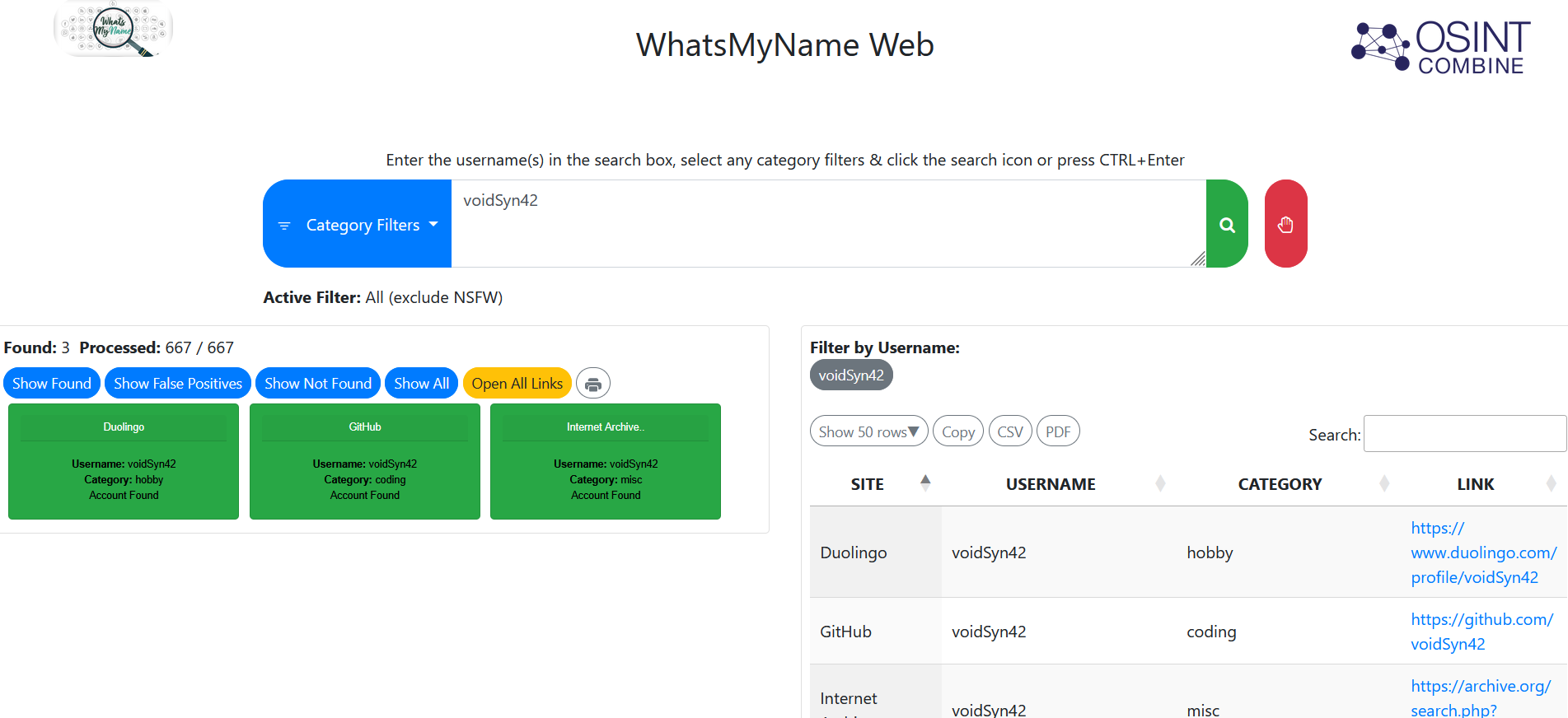

🕵️♂️ Traquer voidSyn42

Pour découvrir l’activité de voidSyn42 sur internet j’ai utilisé l’outil d’OSINT WhatsMyName, on découvre un compte GitHub ainsi qu’un compte Duolingo associé à ce pseudo :

Et le compte Duolingo semble appartenir à un dénommé Pierre Lapresse :

Le flag final est donc RM{lapresse.pierre}